🛡️ 애플리케이션 보안의 새로운 패러다임: 서비스 메시(Service Mesh) 보안 구성 🛡️

안녕하세요, 여러분! 오늘은 정말 핫한 주제로 찾아왔어요. 바로 "애플리케이션 보안: 서비스 메시(Service Mesh) 보안 구성"에 대해 깊이 파헤쳐볼 거예요. 이 주제, 어렵게 들리죠? 하지만 걱정 마세요! 제가 여러분의 든든한 가이드가 되어 드릴게요. 마치 카톡 채팅하듯이 편하게 설명해드릴 테니까요. ㅋㅋㅋ

먼저, 우리가 왜 이런 복잡한 주제에 대해 알아야 하는지 생각해볼까요? 요즘 IT 세계는 진짜 빠르게 변하고 있잖아요. 그 중에서도 마이크로서비스 아키텍처가 대세라고 할 수 있죠. 이런 환경에서 보안은 더욱 중요해졌어요. 그래서 등장한 게 바로 서비스 메시(Service Mesh)랍니다!

아, 그리고 잠깐! 여러분, 혹시 다양한 IT 재능을 나누고 싶으신가요? 그렇다면 재능넷(https://www.jaenung.net)을 한번 방문해보세요. 여기서 여러분의 IT 지식을 공유하고, 또 새로운 것을 배울 수 있답니다. 특히 서비스 메시 같은 최신 기술에 대한 정보도 얻을 수 있을 거예요!

🤔 잠깐, 서비스 메시가 뭐냐고요?

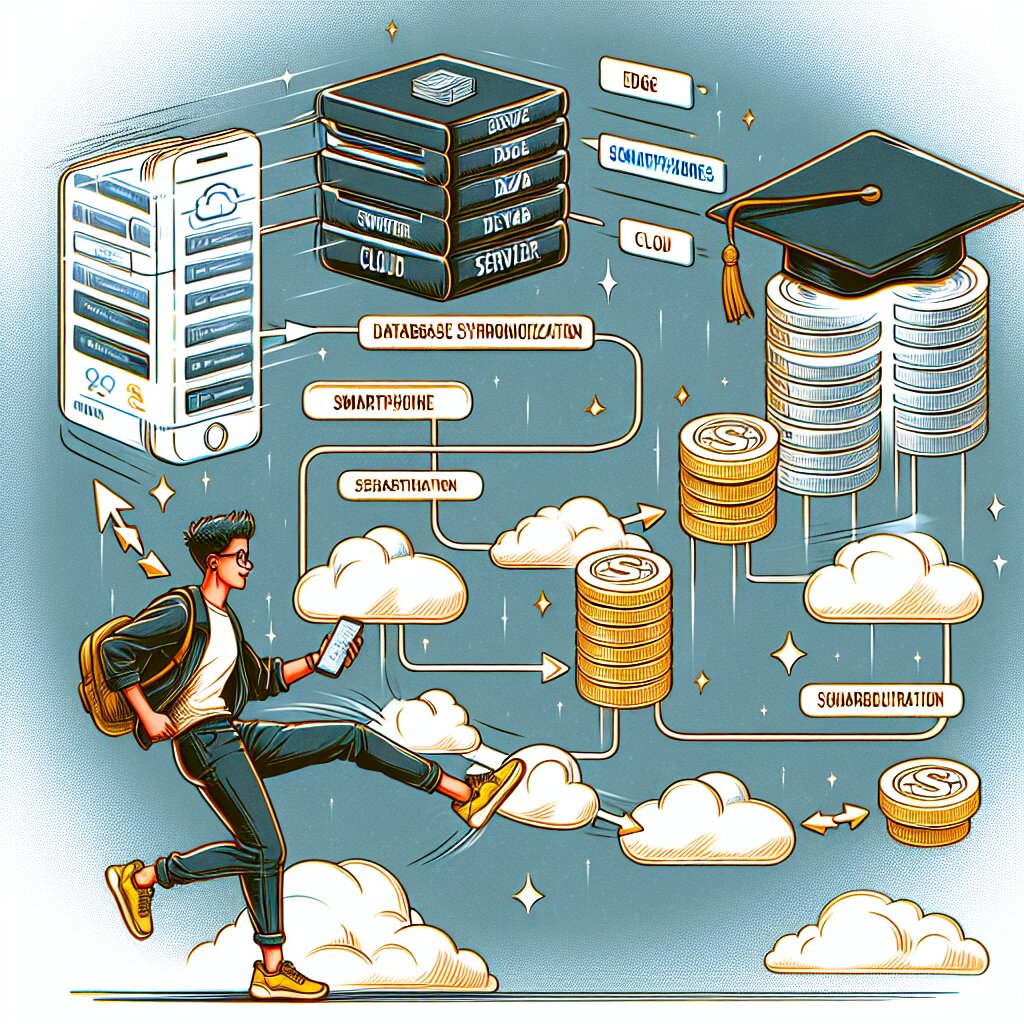

서비스 메시는 마이크로서비스 간의 통신을 관리하고 제어하는 인프라 계층이에요. 쉽게 말해, 여러분의 애플리케이션에 있는 다양한 서비스들이 서로 대화할 때 중간에서 통역사 역할을 해주는 거죠. 그런데 이 통역사가 단순히 말을 전달하는 것뿐만 아니라, 보안 검사도 하고 트래픽도 관리하고... 진짜 만능 해결사예요!

자, 이제 본격적으로 서비스 메시의 보안 구성에 대해 알아볼까요? 준비되셨나요? 그럼 고고씽~ 🚀

🔍 서비스 메시의 기본 구조 이해하기

서비스 메시를 이해하려면 먼저 그 구조를 알아야 해요. 서비스 메시는 크게 두 부분으로 나눌 수 있어요.

- 데이터 플레인(Data Plane): 실제 서비스 간 통신을 처리하는 부분

- 컨트롤 플레인(Control Plane): 데이터 플레인의 동작을 제어하고 관리하는 부분

이 두 부분이 어떻게 작동하는지 좀 더 자세히 알아볼까요?

🎭 데이터 플레인: 통신의 주역

데이터 플레인은 주로 사이드카 프록시(Sidecar Proxy)로 구현돼요. 이 사이드카 프록시가 각 서비스 옆에 붙어서 모든 인바운드와 아웃바운드 트래픽을 처리해요. 마치 여러분 옆에서 항상 함께 다니는 든든한 친구 같은 거죠!

🎛️ 컨트롤 플레인: 지휘자의 역할

컨트롤 플레인은 전체 서비스 메시의 두뇌 역할을 해요. 정책을 설정하고, 설정을 배포하며, 메트릭을 수집하는 등의 일을 담당하죠. 마치 오케스트라의 지휘자처럼 모든 것을 조화롭게 만드는 거예요.

이 구조를 시각적으로 표현해볼까요? 아래 SVG로 한번 살펴봐요!

어때요? 이렇게 보니까 서비스 메시의 구조가 좀 더 명확해 보이죠? 😊

이제 우리는 서비스 메시의 기본 구조를 알게 됐어요. 하지만 여기서 끝이 아니에요! 이 구조를 바탕으로 어떻게 보안을 구성하는지, 그리고 그 보안 구성이 왜 중요한지 더 자세히 알아볼 거예요.

다음 섹션에서는 서비스 메시의 보안 기능들에 대해 하나씩 살펴볼 거예요. 준비되셨나요? 그럼 고고! 🚀

🛡️ 서비스 메시의 주요 보안 기능

자, 이제 서비스 메시가 어떻게 우리의 애플리케이션을 안전하게 지켜주는지 알아볼 차례예요. 서비스 메시는 정말 다양한 보안 기능을 제공하는데요, 하나씩 살펴볼까요?

1. 🔐 상호 TLS (mTLS)

상호 TLS(mTLS)는 서비스 메시의 핵심 보안 기능 중 하나예요. 이게 뭐냐고요? 쉽게 설명해드릴게요!

🤔 mTLS란?

mTLS는 Mutual TLS의 약자로, 양방향 인증을 의미해요. 일반적인 TLS는 클라이언트가 서버의 신원만 확인하지만, mTLS에서는 서버도 클라이언트의 신원을 확인해요. 마치 서로의 신분증을 확인하는 것과 같죠!

서비스 메시에서 mTLS는 어떻게 작동할까요? 아래 그림으로 한번 살펴볼까요?

어떤가요? mTLS를 통해 서비스 간 통신이 얼마나 안전해지는지 느껴지시나요? 😎

mTLS의 장점을 좀 더 자세히 알아볼까요?

- 강력한 인증: 양쪽 모두 서로의 신원을 확인하기 때문에 보안이 더욱 강화돼요.

- 데이터 암호화: 통신 내용이 암호화되어 중간에 누군가가 엿보더라도 내용을 알 수 없어요.

- 중간자 공격 방지: 양방향 인증으로 인해 중간자 공격이 거의 불가능해져요.

하지만 mTLS도 완벽한 건 아니에요. 인증서 관리가 복잡해질 수 있고, 설정이 조금 까다로울 수 있죠. 그래도 이런 단점을 감수하고도 사용할 만큼 보안에 큰 도움이 된답니다!

2. 🚦 접근 제어 (Access Control)

서비스 메시의 또 다른 중요한 보안 기능은 바로 접근 제어예요. 이건 뭐냐고요? 쉽게 말해서, 누가 어디에 접근할 수 있는지 관리하는 거예요.

🤔 접근 제어란?

접근 제어는 특정 리소스나 서비스에 대한 접근 권한을 관리하는 프로세스예요. 쉽게 말해, "이 사람은 이 문을 열 수 있고, 저 사람은 저 문을 열 수 없어"라고 정하는 거죠.

서비스 메시에서 접근 제어는 어떻게 이루어질까요? 대표적으로 다음과 같은 방식들이 있어요:

- 역할 기반 접근 제어(RBAC): 사용자의 역할에 따라 접근 권한을 부여해요.

- 속성 기반 접근 제어(ABAC): 사용자의 속성, 리소스의 속성, 환경 조건 등을 고려해 접근 권한을 결정해요.

- 네트워크 정책: 어떤 서비스가 어떤 서비스와 통신할 수 있는지 정의해요.

이런 접근 제어 방식을 그림으로 표현해볼까요?

이 그림에서 볼 수 있듯이, 접근 제어 정책은 서비스 간의 통신을 관리해요. 어떤 서비스는 접근이 허용되고(초록색 체크), 어떤 서비스는 접근이 거부되죠(빨간색 X).

접근 제어의 장점은 뭘까요?

- 세분화된 보안: 각 서비스나 리소스에 대해 세밀하게 접근 권한을 설정할 수 있어요.

- 동적 정책 적용: 상황에 따라 접근 정책을 실시간으로 변경할 수 있어요.

- 감사 및 모니터링: 누가 언제 어디에 접근했는지 쉽게 추적할 수 있어요.

하지만 이것도 주의할 점이 있어요. 너무 복잡한 정책을 설정하면 관리가 어려워질 수 있고, 때로는 필요한 접근까지 막아버릴 수 있죠. 그래서 적절한 균형을 잡는 게 중요해요!

3. 🕵️ 트래픽 암호화 및 모니터링

서비스 메시의 또 다른 중요한 보안 기능은 트래픽 암호화와 모니터링이에요. 이게 왜 중요할까요?

🤔 트래픽 암호화와 모니터링이란?

트래픽 암호화는 서비스 간 통신 내용을 암호화하여 외부에서 내용을 알아볼 수 없게 만드는 거예요. 모니터링은 이 트래픽을 실시간으로 관찰하고 분석하는 과정이에요. 마치 우리가 편지를 암호로 작성하고, 그 편지가 어디로 가는지 지켜보는 것과 비슷하죠!

서비스 메시에서 이 기능들은 어떻게 작동할까요? 한번 그림으로 살펴볼까요?

이 그림에서 볼 수 있듯이, 서비스 A와 B 사이의 통신은 암호화되어 있어요(점선으로 표시). 그리고 모니터링 시스템이 이 트래픽을 관찰하고 있죠. 관찰된 데이터는 로그 및 분석 시스템으로 전송되어 추가 분석이 이루어집니다.

이런 방식의 장점은 뭘까요?

- 데이터 보호: 암호화를 통해 중요한 정보가 노출되는 것을 방지해요.

- 실시간 모니터링: 비정상적인 트래픽이나 공격을 빠르게 감지할 수 있어요.

- 성능 최적화: 트래픽 패턴을 분석해 시스템 성능을 개선할 수 있어요.

- 규정 준수: 많은 보안 규정들이 트래픽 암호화와 모니터링을 요구하는데, 이를 쉽게 충족할 수 있어요.

하지만 이것도 주의할 점이 있어요. 암호화와 모니터링 과정에서 약간의 성능 저하가 발생할 수 있고, 너무 많은 로그 데이터가 쌓이면 관리가 어려워질 수 있죠. 그래서 적절한 설정과 관리가 필요해요!

여기까지 서비스 메시의 주요 보안 기능들을 살펴봤어요. 어떠신가요? 네, 계속해서 서비스 메시의 보안 구성에 대해 더 자세히 알아보겠습니다.

자, 이제 우리가 배운 이론을 실제로 어떻게 적용할 수 있는지 알아볼까요? 서비스 메시 보안 구성의 실제 적용 과정을 단계별로 살펴보겠습니다. 먼저, 적절한 서비스 메시 솔루션을 선택해야 해요. 대표적인 서비스 메시 솔루션으로는 Istio, Linkerd, Consul 등이 있죠. 각각의 특징을 비교해볼까요? 솔루션을 선택했다면, 다음은 설치 단계예요. 대부분의 서비스 메시는 Kubernetes 환경에서 쉽게 설치할 수 있어요. 예를 들어, Istio의 경우 다음과 같은 명령어로 설치할 수 있죠: 서비스 메시가 설치되면, mTLS를 구성해야 해요. Istio를 예로 들면, 다음과 같은 YAML 파일로 mTLS를 활성화할 수 있어요: 이 설정은 모든 서비스 간 통신에 mTLS를 강제로 적용해요. 보안은 강화되지만, 레거시 시스템과의 호환성 문제가 발생할 수 있으니 주의해야 해요! 다음으로, 접근 제어 정책을 설정해야 해요. Istio의 경우, AuthorizationPolicy 리소스를 사용해 이를 구현할 수 있어요: 이 정책은 'httpbin' 앱에 대한 접근을 제어해요. 'sleep' 서비스 계정에서의 GET 요청과 'dev' 네임스페이스에서의 POST 요청만을 허용하죠. 마지막으로, 트래픽 모니터링과 로깅을 설정해야 해요. Istio는 기본적으로 Prometheus와 Grafana를 사용해 메트릭을 수집하고 시각화해요. 추가로 다음과 같은 설정으로 접근 로그를 활성화할 수 있어요: 이렇게 하면 모든 트래픽에 대한 상세한 로그를 얻을 수 있어요. 하지만 로그 양이 많아질 수 있으니, 필요에 따라 필터링을 적용하는 것이 좋아요. 💡 Pro Tip: 서비스 메시 보안 구성은 한 번에 완벽하게 설정하기 어려워요. 단계적으로 적용하고, 지속적으로 모니터링하며 개선해 나가는 것이 좋습니다. 또한, 팀원들과의 충분한 소통과 교육도 잊지 마세요! 자, 여기까지 서비스 메시의 보안 구성에 대해 자세히 알아봤어요. 그렇다면 이 기술의 미래는 어떨까요? 몇 가지 흥미로운 트렌드를 살펴볼까요? 인공지능(AI)과 머신러닝(ML)이 서비스 메시 보안에 적용되고 있어요. 이를 통해 더 똑똑한 위협 탐지와 대응이 가능해질 거예요. 예시: AI가 트래픽 패턴을 학습해 비정상적인 행동을 자동으로 감지하고, 실시간으로 보안 정책을 조정할 수 있어요. 기업들이 점점 더 복잡한 인프라를 사용함에 따라, 서비스 메시도 이에 맞춰 발전하고 있어요. 예시: 여러 클라우드 제공자와 온프레미스 환경에 걸쳐 일관된 보안 정책을 적용할 수 있는 서비스 메시 솔루션이 등장할 거예요. 제로 트러스트 보안 모델이 점점 더 중요해지고 있어요. 서비스 메시는 이 모델을 구현하는 데 핵심적인 역할을 할 거예요. 예시: 모든 서비스 간 통신에 대해 항상 인증과 권한 부여를 요구하는 정책을 쉽게 구현할 수 있을 거예요. 보안을 강화하면서도 성능 저하를 최소화하는 기술이 계속 발전할 거예요. 예시: 더 효율적인 암호화 알고리즘과 최적화된 프록시 구현으로 오버헤드를 줄일 수 있을 거예요. 이러한 트렌드들이 서비스 메시의 미래를 어떻게 바꿀지 정말 기대되지 않나요? 우리가 지금 배운 지식들이 앞으로 더욱 중요해질 거예요! 😊 자, 이제 우리의 여정이 거의 끝나가고 있어요. 지금까지 배운 내용을 간단히 정리해볼까요? 서비스 메시 보안은 복잡하지만, 동시에 매우 강력한 도구예요. 여러분이 이 지식을 활용해 더 안전하고 효율적인 시스템을 구축할 수 있기를 바랍니다! 💡 기억하세요: 보안은 목적지가 아니라 여정이에요. 지속적인 학습과 개선이 필요합니다. 항상 최신 트렌드를 따라가고, 여러분의 시스템에 맞는 최적의 솔루션을 찾아가세요! 여러분, 정말 수고하셨어요! 이제 여러분은 서비스 메시 보안의 전문가가 되었답니다. 이 지식을 실제 프로젝트에 적용해보면서 더 깊이 있는 이해를 얻으시길 바랄게요. 그리고 혹시 더 궁금한 점이 있다면, 언제든 질문해주세요. 함께 배우고 성장하는 것이 가장 중요하니까요! 😊 그럼, 다음에 또 다른 흥미로운 주제로 만나요. 안녕히 계세요! 👋🔧 서비스 메시 보안 구성의 실제 적용

1. 🚀 서비스 메시 선택 및 설치

서비스 메시

특징

Istio

- 강력한 트래픽 관리 기능

- 다양한 보안 기능 제공

- 학습 곡선이 다소 가파름

Linkerd

- 가볍고 사용하기 쉬움

- 빠른 성능

- 기능이 상대적으로 제한적

Consul

- 서비스 디스커버리와 통합

- 다중 데이터 센터 지원

- HashiCorp 생태계와 잘 어울림

$ istioctl install --set profile=demo -y

2. 🔐 mTLS 구성

apiVersion: security.istio.io/v1beta1

kind: PeerAuthentication

metadata:

name: default

namespace: istio-system

spec:

mtls:

mode: STRICT

3. 🚦 접근 제어 정책 설정

apiVersion: security.istio.io/v1beta1

kind: AuthorizationPolicy

metadata:

name: httpbin-policy

namespace: default

spec:

selector:

matchLabels:

app: httpbin

rules:

- from:

- source:

principals: ["cluster.local/ns/default/sa/sleep"]

to:

- operation:

methods: ["GET"]

- from:

- source:

namespaces: ["dev"]

to:

- operation:

methods: ["POST"]

4. 🕵️ 모니터링 및 로깅 설정

apiVersion: telemetry.istio.io/v1alpha1

kind: Telemetry

metadata:

name: mesh-default

namespace: istio-system

spec:

accessLogging:

- providers:

- name: envoy

🌟 서비스 메시 보안의 미래

1. 🤖 AI/ML 기반 보안

2. 🌐 멀티 클라우드 및 하이브리드 환경 지원

3. 🔒 제로 트러스트 아키텍처 통합

4. 🚀 성능과 보안의 균형

🎓 마무리: 서비스 메시 보안의 핵심 포인트

🔧 서비스 메시 보안 구성의 실제 적용

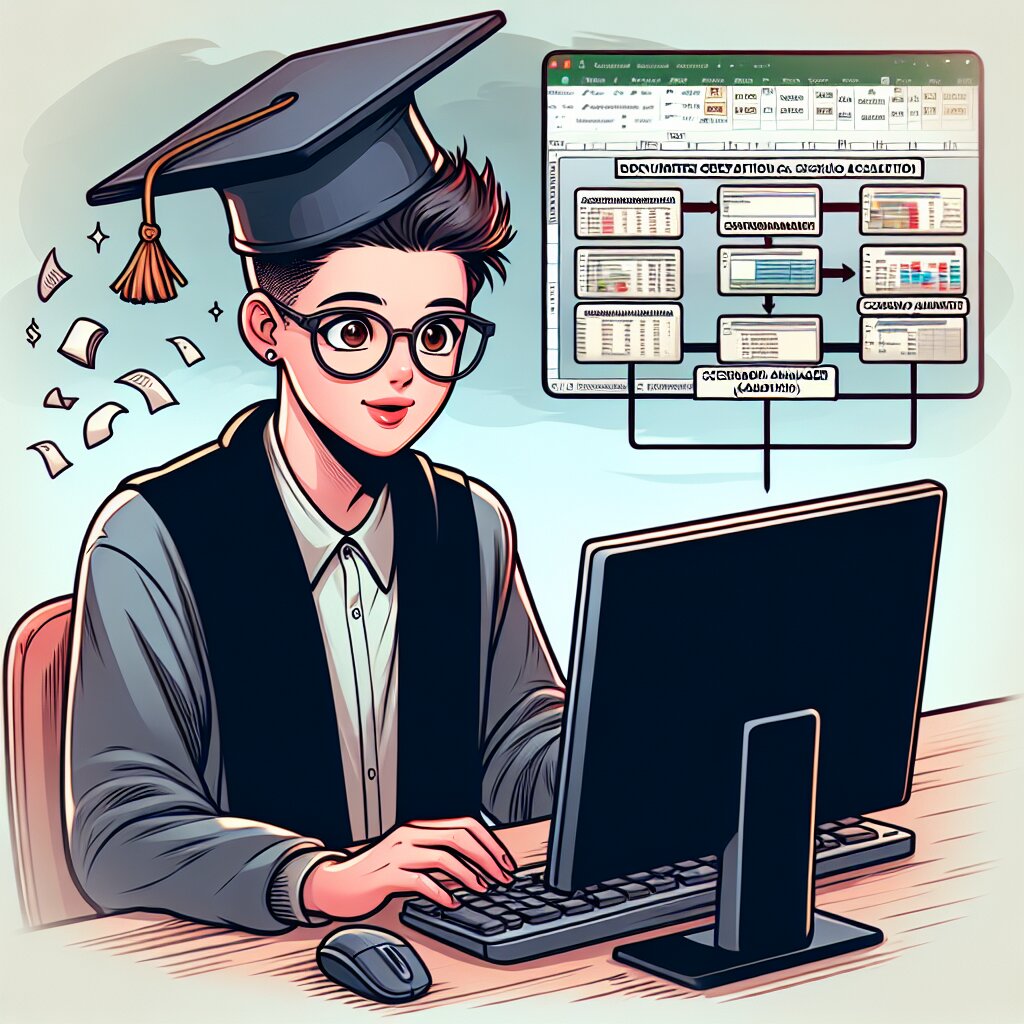

자, 이제 우리가 배운 이론을 실제로 어떻게 적용할 수 있는지 알아볼까요? 서비스 메시 보안 구성의 실제 적용 과정을 단계별로 살펴보겠습니다.

1. 🚀 서비스 메시 선택 및 설치

먼저, 적절한 서비스 메시 솔루션을 선택해야 해요. 대표적인 서비스 메시 솔루션으로는 Istio, Linkerd, Consul 등이 있죠. 각각의 특징을 비교해볼까요?

| 서비스 메시 | 특징 |

|---|---|

| Istio |

- 강력한 트래픽 관리 기능 - 다양한 보안 기능 제공 - 학습 곡선이 다소 가파름 |

| Linkerd |

- 가볍고 사용하기 쉬움 - 빠른 성능 - 기능이 상대적으로 제한적 |

| Consul |

- 서비스 디스커버리와 통합 - 다중 데이터 센터 지원 - HashiCorp 생태계와 잘 어울림 |

솔루션을 선택했다면, 다음은 설치 단계예요. 대부분의 서비스 메시는 Kubernetes 환경에서 쉽게 설치할 수 있어요. 예를 들어, Istio의 경우 다음과 같은 명령어로 설치할 수 있죠:

$ istioctl install --set profile=demo -y

2. 🔐 mTLS 구성

서비스 메시가 설치되면, mTLS를 구성해야 해요. Istio를 예로 들면, 다음과 같은 YAML 파일로 mTLS를 활성화할 수 있어요:

apiVersion: security.istio.io/v1beta1

kind: PeerAuthentication

metadata:

name: default

namespace: istio-system

spec:

mtls:

mode: STRICT

이 설정은 모든 서비스 간 통신에 mTLS를 강제로 적용해요. 보안은 강화되지만, 레거시 시스템과의 호환성 문제가 발생할 수 있으니 주의해야 해요!

3. 🚦 접근 제어 정책 설정

다음으로, 접근 제어 정책을 설정해야 해요. Istio의 경우, AuthorizationPolicy 리소스를 사용해 이를 구현할 수 있어요:

apiVersion: security.istio.io/v1beta1

kind: AuthorizationPolicy

metadata:

name: httpbin-policy

namespace: default

spec:

selector:

matchLabels:

app: httpbin

rules:

- from:

- source:

principals: ["cluster.local/ns/default/sa/sleep"]

to:

- operation:

methods: ["GET"]

- from:

- source:

namespaces: ["dev"]

to:

- operation:

methods: ["POST"]

이 정책은 'httpbin' 앱에 대한 접근을 제어해요. 'sleep' 서비스 계정에서의 GET 요청과 'dev' 네임스페이스에서의 POST 요청만을 허용하죠.

4. 🕵️ 모니터링 및 로깅 설정

마지막으로, 트래픽 모니터링과 로깅을 설정해야 해요. Istio는 기본적으로 Prometheus와 Grafana를 사용해 메트릭을 수집하고 시각화해요. 추가로 다음과 같은 설정으로 접근 로그를 활성화할 수 있어요:

apiVersion: telemetry.istio.io/v1alpha1

kind: Telemetry

metadata:

name: mesh-default

namespace: istio-system

spec:

accessLogging:

- providers:

- name: envoy

이렇게 하면 모든 트래픽에 대한 상세한 로그를 얻을 수 있어요. 하지만 로그 양이 많아질 수 있으니, 필요에 따라 필터링을 적용하는 것이 좋아요.

💡 Pro Tip: 서비스 메시 보안 구성은 한 번에 완벽하게 설정하기 어려워요. 단계적으로 적용하고, 지속적으로 모니터링하며 개선해 나가는 것이 좋습니다. 또한, 팀원들과의 충분한 소통과 교육도 잊지 마세요!

🌟 서비스 메시 보안의 미래

자, 여기까지 서비스 메시의 보안 구성에 대해 자세히 알아봤어요. 그렇다면 이 기술의 미래는 어떨까요? 몇 가지 흥미로운 트렌드를 살펴볼까요?

1. 🤖 AI/ML 기반 보안

인공지능(AI)과 머신러닝(ML)이 서비스 메시 보안에 적용되고 있어요. 이를 통해 더 똑똑한 위협 탐지와 대응이 가능해질 거예요.

예시: AI가 트래픽 패턴을 학습해 비정상적인 행동을 자동으로 감지하고, 실시간으로 보안 정책을 조정할 수 있어요.

2. 🌐 멀티 클라우드 및 하이브리드 환경 지원

기업들이 점점 더 복잡한 인프라를 사용함에 따라, 서비스 메시도 이에 맞춰 발전하고 있어요.

예시: 여러 클라우드 제공자와 온프레미스 환경에 걸쳐 일관된 보안 정책을 적용할 수 있는 서비스 메시 솔루션이 등장할 거예요.

3. 🔒 제로 트러스트 아키텍처 통합

제로 트러스트 보안 모델이 점점 더 중요해지고 있어요. 서비스 메시는 이 모델을 구현하는 데 핵심적인 역할을 할 거예요.

예시: 모든 서비스 간 통신에 대해 항상 인증과 권한 부여를 요구하는 정책을 쉽게 구현할 수 있을 거예요.

4. 🚀 성능과 보안의 균형

보안을 강화하면서도 성능 저하를 최소화하는 기술이 계속 발전할 거예요.

예시: 더 효율적인 암호화 알고리즘과 최적화된 프록시 구현으로 오버헤드를 줄일 수 있을 거예요.

이러한 트렌드들이 서비스 메시의 미래를 어떻게 바꿀지 정말 기대되지 않나요? 우리가 지금 배운 지식들이 앞으로 더욱 중요해질 거예요! 😊