클라우드보안: Kubernetes 네트워크 정책 설계 및 구현 🚀🔒

안녕, 친구들! 오늘은 정말 흥미진진한 주제로 여러분과 함께할 거야. 바로 클라우드보안에서 핵심적인 부분인 Kubernetes 네트워크 정책에 대해 깊이 파고들어볼 거거든. 😎

혹시 재능넷(https://www.jaenung.net)에서 클라우드 보안 전문가를 찾아본 적 있어? 없다고? 그럼 이 글을 다 읽고 나면 너도 그 실력자가 될 수 있을지도 몰라! 자, 그럼 시작해볼까? 🏁

💡 알고 가자! Kubernetes(줄여서 K8s라고도 해)는 컨테이너화된 애플리케이션을 자동으로 배포, 스케일링 및 관리해주는 오픈소스 시스템이야. 근데 이런 강력한 도구를 사용할 때 보안은 정말 중요해. 그래서 우리는 오늘 네트워크 정책에 대해 배울 거야!

1. Kubernetes 네트워크 정책이 뭐야? 🤔

Kubernetes 네트워크 정책은 말 그대로 K8s 클러스터 내에서 네트워크 트래픽을 제어하는 규칙들을 말해. 쉽게 말하면, 누가 누구랑 얘기할 수 있고, 누구는 누구랑 얘기하면 안 되는지 정해주는 거지! 😄

예를 들어볼까? 🎭

- 웹 서버 파드는 데이터베이스 파드와 통신할 수 있어야 해.

- 하지만 외부에서 직접 데이터베이스 파드에 접근하는 건 안 돼!

- 로깅 파드는 모든 파드의 로그를 수집할 수 있어야 해.

이런 식으로 규칙을 정하는 거야. 근데 이게 왜 중요할까? 🧐

🚨 주의! 네트워크 정책 없이 모든 파드가 서로 자유롭게 통신할 수 있다면, 해커가 한 파드만 공격해도 전체 시스템이 위험해질 수 있어. 그래서 우리는 이런 정책들로 보안의 벽을 세우는 거지!

자, 이제 기본 개념은 알았으니까 좀 더 깊이 들어가볼까? 🏊♂️

2. Kubernetes 네트워크 정책의 구성요소 🧩

네트워크 정책은 여러 가지 요소로 구성되어 있어. 마치 레고 블록처럼 이 요소들을 조합해서 우리만의 보안 성을 쌓는 거지! 😎

2.1 파드 선택기 (Pod Selector) 🎯

파드 선택기는 정책을 적용할 파드를 지정해. 라벨을 사용해서 특정 파드나 파드 그룹을 선택할 수 있어.

podSelector:

matchLabels:

role: db

이렇게 하면 'role: db' 라벨이 붙은 모든 파드에 이 정책이 적용돼.

2.2 인그레스 규칙 (Ingress Rules) 🚪

인그레스 규칙은 파드로 들어오는 트래픽을 제어해. 누가 이 파드에 접근할 수 있는지 정하는 거지.

ingress:

- from:

- podSelector:

matchLabels:

role: frontend

ports:

- protocol: TCP

port: 3306

이 규칙은 'role: frontend' 라벨이 있는 파드에서 TCP 3306 포트로 오는 트래픽만 허용해. 데이터베이스 포트네? 😉

2.3 이그레스 규칙 (Egress Rules) 🚀

이그레스 규칙은 반대로 파드에서 나가는 트래픽을 제어해. 이 파드가 어디로 통신할 수 있는지 정하는 거야.

egress:

- to:

- ipBlock:

cidr: 10.0.0.0/24

ports:

- protocol: TCP

port: 5978

이 규칙은 특정 IP 대역(10.0.0.0/24)으로 TCP 5978 포트를 통해 나가는 트래픽만 허용해.

💡 꿀팁: 인그레스와 이그레스 규칙을 잘 조합하면 양방향 통신을 완벽하게 제어할 수 있어. 마치 교통경찰이 차량의 진입과 진출을 동시에 관리하는 것처럼 말이야! 🚦

2.4 정책 유형 (Policy Types) 🏷️

네트워크 정책에는 두 가지 유형이 있어:

- Ingress: 들어오는 트래픽만 제어

- Egress: 나가는 트래픽만 제어

물론 둘 다 지정할 수도 있지!

policyTypes:

- Ingress

- Egress

이렇게 하면 인그레스와 이그레스 모두를 제어하는 정책이 돼. 완벽한 통제! 😎

이 그림을 보면 네트워크 정책의 구성요소들이 어떻게 연결되는지 한눈에 볼 수 있지? 마치 태양계처럼 네트워크 정책을 중심으로 모든 요소들이 조화롭게 배치되어 있어. 🌟

자, 이제 우리는 Kubernetes 네트워크 정책의 기본 구성요소들을 알게 됐어. 이걸 바탕으로 실제로 어떻게 정책을 설계하고 구현하는지 알아볼까? 🚀

3. Kubernetes 네트워크 정책 설계하기 🎨

네트워크 정책을 설계한다는 건 뭘까? 쉽게 말해서, 우리 애플리케이션의 보안 청사진을 그리는 거야. 마치 건축가가 집을 설계하듯이, 우리도 우리만의 보안 성을 설계하는 거지! 🏰

3.1 기본 원칙 세우기 📏

먼저, 몇 가지 기본 원칙을 세워볼까?

- 최소 권한 원칙: 꼭 필요한 통신만 허용해.

- 명시적 거부: 기본적으로 모든 트래픽을 차단하고, 필요한 것만 허용해.

- 세분화: 큰 덩어리보다는 작은 단위로 정책을 나눠.

- 지속적인 모니터링과 업데이트: 한 번 설정하고 끝이 아니야. 계속 지켜보고 개선해야 해.

💡 재능넷 팁: 재능넷(https://www.jaenung.net)에서 클라우드 보안 전문가의 조언을 구해보는 것도 좋은 방법이야. 그들의 경험을 바탕으로 더 견고한 정책을 설계할 수 있을 거야!

3.2 애플리케이션 분석하기 🔍

정책을 설계하기 전에 우리 애플리케이션을 잘 알아야 해. 어떤 컴포넌트들이 있고, 어떻게 통신하는지 파악해야 돼.

예를 들어, 전형적인 3-tier 웹 애플리케이션이 있다고 해보자:

- 프론트엔드 (웹 서버)

- 백엔드 (애플리케이션 서버)

- 데이터베이스

이런 구조에서는 다음과 같은 통신 패턴이 필요할 거야:

- 외부 → 프론트엔드 (80/443 포트)

- 프론트엔드 → 백엔드 (특정 API 포트)

- 백엔드 → 데이터베이스 (데이터베이스 포트)

이렇게 애플리케이션의 구조와 통신 패턴을 이해하면, 그에 맞는 네트워크 정책을 설계할 수 있어.

3.3 정책 설계하기 ✍️

자, 이제 실제로 정책을 설계해볼까? 위의 3-tier 애플리케이션을 예로 들어볼게.

3.3.1 프론트엔드 정책

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: frontend-policy

namespace: myapp

spec:

podSelector:

matchLabels:

tier: frontend

policyTypes:

- Ingress

- Egress

ingress:

- from:

- ipBlock:

cidr: 0.0.0.0/0

ports:

- protocol: TCP

port: 80

- protocol: TCP

port: 443

egress:

- to:

- podSelector:

matchLabels:

tier: backend

ports:

- protocol: TCP

port: 8080

이 정책은 뭘 하는 걸까? 😎

- 프론트엔드 파드에만 적용돼 (

tier: frontend) - 모든 IP에서 80과 443 포트로 들어오는 트래픽을 허용해 (웹 트래픽)

- 백엔드 파드의 8080 포트로 나가는 트래픽만 허용해 (API 호출)

3.3.2 백엔드 정책

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: backend-policy

namespace: myapp

spec:

podSelector:

matchLabels:

tier: backend

policyTypes:

- Ingress

- Egress

ingress:

- from:

- podSelector:

matchLabels:

tier: frontend

ports:

- protocol: TCP

port: 8080

egress:

- to:

- podSelector:

matchLabels:

tier: database

ports:

- protocol: TCP

port: 5432

이 정책의 특징은? 🤓

- 백엔드 파드에만 적용돼 (

tier: backend) - 프론트엔드 파드에서 8080 포트로 들어오는 트래픽만 허용해

- 데이터베이스 파드의 5432 포트(PostgreSQL)로 나가는 트래픽만 허용해

3.3.3 데이터베이스 정책

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: database-policy

namespace: myapp

spec:

podSelector:

matchLabels:

tier: database

policyTypes:

- Ingress

ingress:

- from:

- podSelector:

matchLabels:

tier: backend

ports:

- protocol: TCP

port: 5432

마지막으로 이 정책은? 🧐

- 데이터베이스 파드에만 적용돼 (

tier: database) - 백엔드 파드에서 5432 포트로 들어오는 트래픽만 허용해

- 나가는 트래픽은 전혀 없어 (데이터베이스가 외부로 연결할 필요가 없으니까!)

🚨 주의! 이런 정책들은 예시일 뿐이야. 실제 환경에서는 더 복잡하고 세밀한 정책이 필요할 수 있어. 항상 실제 요구사항과 보안 위협을 고려해서 설계해야 해!

3.4 정책 검증하기 ✅

정책을 설계했다고 끝이 아니야. 실제로 잘 작동하는지 검증해봐야 해!

- 시뮬레이션: 실제 환경에 적용하기 전에 테스트 환경에서 시뮬레이션해봐.

- 단계적 적용: 한 번에 모든 정책을 적용하지 말고, 하나씩 천천히 적용해봐.

- 모니터링: 정책 적용 후 트래픽 흐름을 모니터링해. 예상치 못한 차단이 없는지 확인해.

- 지속적인 개선: 문제점이 발견되면 즉시 수정하고 개선해.

이렇게 하면 우리의 네트워크 정책이 실제로 잘 작동하는지 확인할 수 있어. 마치 새 자동차를 테스트 드라이브 하는 것처럼 말이야! 🚗💨

이 그림을 보면 우리가 설계한 네트워크 정책이 어떻게 작동하는지 한눈에 볼 수 있어. 각 컴포넌트 간의 통신이 어떻게 제한되고 허용되는지 명확하게 보이지? 이렇게 시각화하면 복잡한 정책도 쉽게 이해할 수 있어. 👀

자, 이제 우리는 Kubernetes 네트워크 정책을 어떻게 설계하는지 알게 됐어. 근데 설계만 하고 끝이 아니야. 이걸 실제로 구현하고 관리하는 방법도 알아야 해. 그럼 다음 섹션에서 그 방법을 알아볼까? 🚀

4. Kubernetes 네트워크 정책 구현하기 🛠️

자, 이제 우리가 설계한 멋진 네트워크 정책을 실제로 구현해볼 시간이야! 마치 레고 블록으로 성을 쌓는 것처럼, 우리도 하나하나 정책을 쌓아올려 보안 성을 만들어볼 거야. 준비됐어? 그럼 시작해볼까! 🏰

4.1 네트워크 정책 적용하기 📌

Kubernetes에서 네트워크 정책을 적용하는 건 생각보다 간단해. YAML 파일을 만들고, kubectl apply 명령어를 사용하면 돼. 하지만 주의할 점이 몇 가지 있어!

💡 꿀팁: 네트워크 정책을 적용하기 전에 항상 백업을 만들어두는 게 좋아. 만약 뭔가 잘못되면 빠르게 원래 상태로 돌아갈 수 있거든!

자, 그럼 실제로 적용해볼까?

kubectl apply -f frontend-policy.yaml

kubectl apply -f backend-policy.yaml

kubectl apply -f database-policy.yaml

이렇게 하면 우리가 설계한 정책들이 클러스터에 적용돼. 근데 여기서 끝이 아니야! 😉

4.2 정책 확인하기 🔍

정책을 적용했으면 제대로 적용됐는지 확인해봐야 해. 다음 명령어로 현재 적용된 네트워크 정책들을 볼 수 있어:

kubectl get networkpolicies --all-namespaces

특정 정책의 상세 내용을 보고 싶다면:

kubectl describe networkpolicy frontend-policy -n myapp

이렇게 하면 우리가 설정한 정책의 모든 세부사항을 볼 수 있어. 마치 현미경으로 들여다보는 것처럼 말이야! 🔬

4.3 트래픽 테스트하기 🚦

정책을 적용했다고 해서 모든 게 완벽하게 작동한다고 믿으면 안 돼. 실제로 트래픽이 우리가 원하는 대로 흐르는지 테스트해봐야 해.

예를 들어, 프론트엔드에서 백엔드로의 연결을 테스트하고 싶다면:

kubectl exec -it frontend-pod -- curl http://backend-service:8080

이 명령어가 성공하면 프론트엔드에서 백엔드로의 연결이 잘 되고 있다는 뜻이야.

반대로, 데이터베이스에 직접 연결을 시도해보자:

kubectl exec -it frontend-pod -- nc -zv database-service 5432

이 명령어는 실패해야 해. 왜? 우리 정책에서 프론트엔드가 직접 데이터베이스에 접근하는 걸 막았거든!

🚨 주의! 테스트할 때는 모든 가능한 시나리오를 고려해야 해. 허용된 연결뿐만 아니라, 차단되어야 할 연결도 꼭 테스트해봐야 해!

4.4 로깅과 모니터링 설정하기 📊

네트워크 정책을 구현했다고 해서 끝이 아니야. 지속적인 모니터링이 필요해. 이를 위해 로깅과 모니터링 시스템을 설정해야 해.

4.4.1 Kubernetes 이벤트 모니터링

Kubernetes 자체 이벤트를 모니터링하는 것부터 시작해볼까?

kubectl get events --sort-by=.metadata.creationTimestamp

이 명령어로 네트워크 정책 관련 이벤트를 확인할 수 있어.

4.4.2 CNI 플러그인 로그 확인

대부분의 CNI(Container Network Interface) 플러그인은 자세한 로그를 제공해. 예를 들어, Calico를 사용한다면:

kubectl logs -n kube-system calico-node-xxxxx

이런 식으로 로그를 확인할 수 있어.

4.4.3 프로메테우스와 그라파나 설정

더 고급 모니터링을 원한다면, 프로메테우스와 그라파나를 사용해볼 수 있어.

helm install prometheus stable/prometheus

helm install grafana stable/grafana

이렇게 설치하고 나면, 네트워크 트래픽과 정책 적용 현황을 시각적으로 모니터링할 수 있어. 마치 우리 클러스터의 심장 박동을 실시간으로 보는 것 같지 않아? 💓

💡 꿀팁: 재능넷(https://www.jaenung.net)에서 클라우드 모니터링 전문가를 찾아보는 것도 좋은 방법이야. 그들의 경험을 바탕으로 더 효과적인 모니터링 시스템을 구축할 수 있을 거야!

4.5 정책 업데이트 및 관리 🔄

네트워크 환경은 계속 변화해. 그래서 우리의 정책도 계속 업데이트해야 해.

4.5.1 정기적인 검토

최소 월 1회는 모든 네트워크 정책을 검토해봐. 불필요한 규칙은 없는지, 새로 추가해야 할 규칙은 없는지 확인해.

4.5.2 버전 관리

정책 YAML 파일을 Git 같은 버전 관리 시스템에 저장해. 이렇게 하면 변경 이력을 추적할 수 있고, 필요하면 이전 버전으로 롤백할 수도 있어.

git add frontend-policy.yaml

git commit -m "Update frontend policy to allow new API endpoint"

git push

4.5.3 자동화된 테스트

CI/CD 파이프라인에 네트워크 정책 테스트를 포함시켜. 예를 들어, Jenkins 파이프라인에 이런 스크립트를 추가할 수 있어:

stage('Test Network Policies') {

steps {

sh 'kubectl apply -f test-policies/'

sh 'python3 network_policy_test.py'

sh 'kubectl delete -f test-policies/'

}

}

이렇게 하면 새로운 정책을 배포하기 전에 자동으로 테스트할 수 있어. 마치 우리의 보안 로봇이 24시간 감시하는 것 같지 않아? 🤖

4.6 트러블슈팅 🔧

아무리 잘 설계하고 구현해도 문제는 생길 수 있어. 그럴 때를 대비해 트러블슈팅 방법도 알아둬야 해.

4.6.1 정책 디버깅

특정 연결이 막혔다면, 다음과 같은 단계로 디버깅해볼 수 있어:

- 관련된 모든 네트워크 정책 확인

- 파드 레이블 확인 (정책이 올바른 파드에 적용되고 있는지)

- 네임스페이스 확인 (정책이 올바른 네임스페이스에 적용되고 있는지)

- CNI 플러그인 로그 확인

4.6.2 임시 정책 완화

긴급 상황에서는 임시로 정책을 완화해야 할 수도 있어. 하지만 이건 정말 긴급할 때만 사용해야 해!

kubectl delete networkpolicy restrictive-policy -n myapp

이렇게 하면 특정 정책을 일시적으로 제거할 수 있어. 하지만 문제가 해결되면 반드시 다시 적용해야 해!

🚨 주의! 정책을 완화하거나 제거할 때는 항상 보안 위험을 고려해야 해. 가능한 한 빨리 원래의 보안 상태로 돌아가는 게 중요해!

4.7 성능 최적화 🚀

네트워크 정책은 보안을 강화하지만, 잘못 설계하면 성능에 영향을 줄 수 있어. 그래서 성능 최적화도 중요해!

4.7.1 정책 단순화

너무 복잡한 정책은 처리 시간을 늘릴 수 있어. 가능한 한 정책을 단순하게 유지해:

- 불필요한 규칙 제거

- 와일드카드 사용 최소화

- 너무 세분화된 규칙 피하기

4.7.2 캐싱 활용

대부분의 CNI 플러그인은 정책 결정을 캐싱해. 이를 최대한 활용하려면:

- 자주 변경되는 레이블 사용 피하기

- IP 기반 규칙 사용 고려 (가능한 경우)

4.7.3 성능 테스트

정기적으로 성능 테스트를 실시해. 네트워크 정책 적용 전후의 지연 시간과 처리량을 비교해봐:

kubectl run -it --rm --restart=Never benchmark --image=networkstatic/iperf3 -- -c service-to-test

이런 식으로 네트워크 성능을 측정할 수 있어. 마치 우리 클러스터의 운동 능력을 테스트하는 것 같지 않아? 🏃♂️

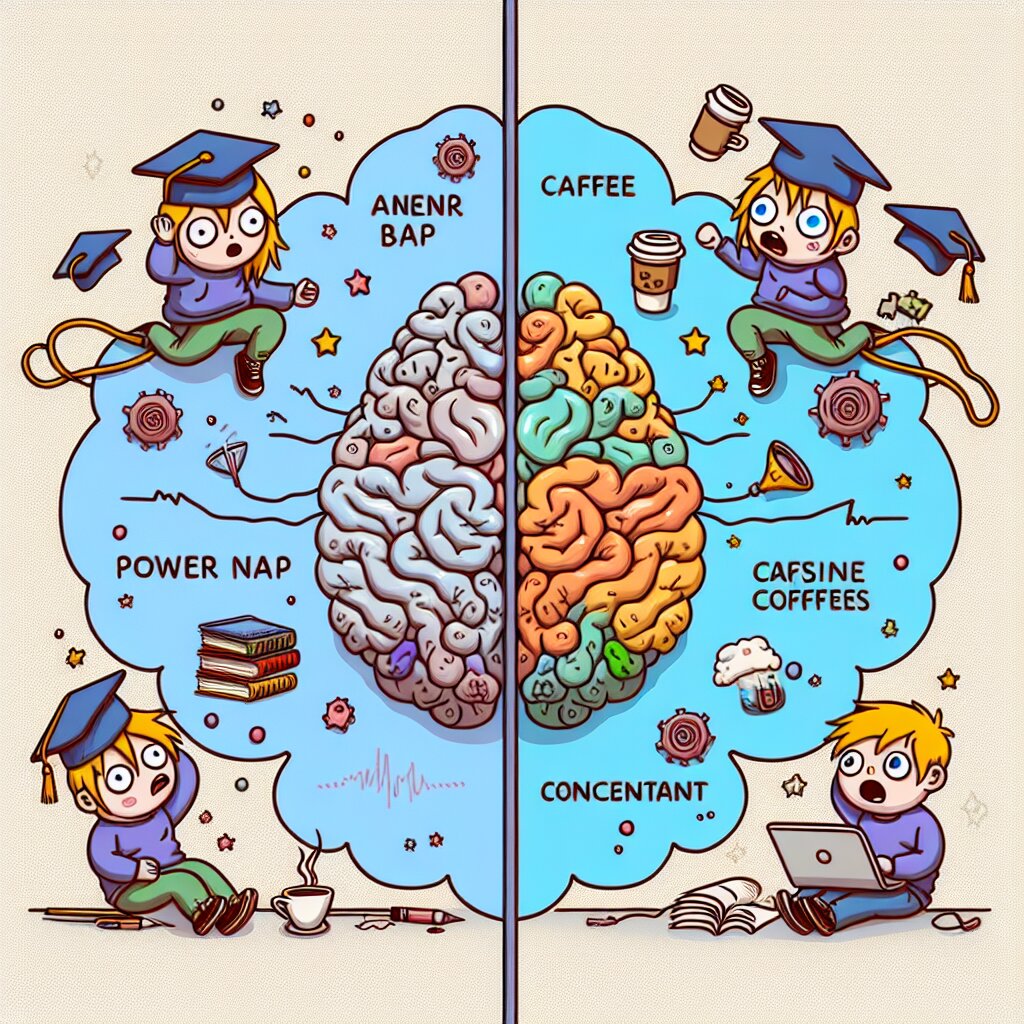

이 다이어그램은 Kubernetes 네트워크 정책의 전체 라이프사이클을 보여줘. 설계부터 시작해서 구현, 테스트, 모니터링, 최적화, 그리고 다시 업데이트로 이어지는 순환 과정이야. 이 사이클을 잘 따르면 우리의 네트워크 정책은 계속해서 발전하고 개선될 거야. 마치 우리가 클러스터를 위해 끊임없이 운동하는 것 같지 않아? 💪

자, 이제 우리는 Kubernetes 네트워크 정책을 어떻게 구현하고 관리하는지 알게 됐어. 이건 단순한 기술이 아니라 하나의 예술이야. 계속해서 학습하고, 실험하고, 개선해 나가는 과정이 필요해. 그럼 이제 마지막으로 전체 내용을 정리하고 마무리해볼까? 🎬

5. 결론 및 향후 전망 🌟

우와, 정말 긴 여정이었어! 🚀 Kubernetes 네트워크 정책에 대해 정말 많은 것을 배웠지? 이제 우리가 배운 내용을 정리해보고, 앞으로의 전망도 한번 살펴볼까?

5.1 핵심 요약 📌

- 네트워크 정책의 중요성: Kubernetes 환경에서 보안을 강화하는 핵심 도구야.

- 정책 설계: 애플리케이션의 구조를 이해하고, 최소 권한 원칙을 적용해 설계해야 해.

- 구현과 테스트: YAML 파일로 정책을 정의하고, 실제 트래픽으로 테스트해봐야 해.

- 모니터링과 관리: 지속적인 모니터링과 업데이트가 필요해. 자동화 도구를 활용하는 것도 좋아.

- 성능 최적화: 정책은 보안뿐만 아니라 성능도 고려해야 해.

5.2 향후 전망 🔮

Kubernetes와 클라우드 네이티브 기술은 계속 발전하고 있어. 그에 따라 네트워크 정책도 더욱 발전할 거야.

- AI/ML 기반 정책 관리: 머신러닝을 활용해 자동으로 최적의 정책을 생성하고 관리하는 시스템이 나올 수 있어.

- 서비스 메시 통합: Istio 같은 서비스 메시와 더 깊게 통합되어, 더 세밀한 트래픽 제어가 가능해질 거야.

- 멀티 클러스터 정책: 여러 클러스터에 걸친 통합 네트워크 정책 관리가 더 쉬워질 거야.

- 보안 자동화: CI/CD 파이프라인에 보안 정책 검증이 더 깊게 통합될 거야.

💡 재능넷 팁: 이런 새로운 기술들이 나오면 재능넷(https://www.jaenung.net)에서 관련 전문가들의 인사이트를 얻어보는 것도 좋아. 항상 최신 트렌드를 따라가는 게 중요하니까!

5.3 마지막 조언 🎓

Kubernetes 네트워크 정책은 정말 강력한 도구야. 하지만 강력한 만큼 책임감 있게 사용해야 해. 몇 가지 마지막 조언을 해줄게:

- 계속 공부하기: 이 분야는 빠르게 변화해. 항상 새로운 것을 배우려는 자세가 필요해.

- 실험하기: 테스트 환경에서 다양한 정책을 실험해봐. 실수해도 괜찮아, 그게 바로 학습이니까!

- 커뮤니티 참여하기: Kubernetes 커뮤니티는 정말 활발해. 다른 사람들의 경험을 듣고 너의 경험도 공유해봐.

- 보안 마인드 갖기: 네트워크 정책은 전체 보안 전략의 일부일 뿐이야. 항상 큰 그림을 생각해봐.

자, 이제 정말 끝이야! 🎉 너는 이제 Kubernetes 네트워크 정책의 전문가가 된 거나 다름없어. 이 지식을 가지고 더 안전하고 효율적인 클라우드 환경을 만들어 나가길 바라. 네트워크 정책의 세계는 정말 흥미진진해. 계속해서 탐험하고 발전해 나가길 바랄게. 화이팅! 💪😄